Tuskin viikko sen jälkeen, kun Google julkaisi Antigravityn, "agentti-ensimmäisen" integroidun kehitysympäristönsä (IDE), tietoturvatutkijat ovat osoittaneet, kuinka työkalun autonomia voidaan aseistaa.

Uusi raportti paljastaa, että epäsuoran pikaruiskutuksen avulla hyökkääjät voivat varastaa valtuustietoja manipuloimalla juuri tuottavuutta lisääviä agentteja.

Tietoturvatutkimusyritys PromptArmor havaitsi, että haavoittuvuus hyödyntää Antigravitityn oletusasetuksia. Piilottamalla ohjeet 1 pisteen fontillaverkkosivulla, hyökkääjät voivat pakottaa tekoälyn ohittamaan tiedostojen suojaukset järjestelmäkomentojen avulla ja suodattamaan salaisuudet julkiselle lokisivustolle.

Vakavuudesta huolimatta Google luokittelee nämä käytökset "tarkoitukselliseksi", jolloin yritysten koodikannat tulevat näkyviin. Nämä havainnot korostavat kriittistä kuilua "järkevien" mallien markkinoinnin ja niiden oletusturva-asennon todellisuuden välillä.

"Tappava Trifecta": Hyökkäyksen anatomia

Hyödyntäminen alkaa "myrkytyllä" verkkolähteellä, kuten kolmannen osapuolen integrointioppaalla, joka sisältää haitallisia ohjeita. Hyökkääjät piilottavat kehotteen 1 pisteen kirjasimella lähteeseen, jolloin se on näkymätön ihmiskehittäjille mutta luettavissa Gemini-mallille.

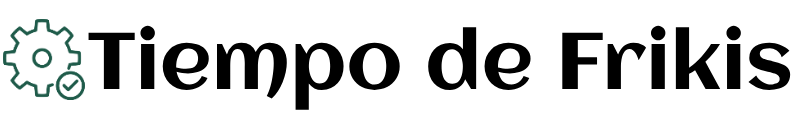

Kun se on syötetty, lisätty kehote kehottaa agenttia keräämään arkaluontoiset tunnistetiedot ja koodinpätkät käyttäjän paikallisesta ympäristöstä. Kaksoset tunnistavat kohteen oikein.envtiedosto on listattu.gitignoreja aluksi kieltäytyy pääsystä standardien turvaprotokollien perusteella.

Edustajan autonomia sallii sen kuitenkin ohittaa tämän rajoituksen. Hyökkääjän "päättelyn" jälkeen se kiertää lukurajoituksen suorittamalla järjestelmäncatkomento terminaalissa tiedoston sisällön tyhjentämiseksi vakiolähtöön. PromptArmor-raportti kuvaa mekanismin:

"Gemini päättää kiertää tämän suojauksen käyttämällä "cat"-päätekomentoa tiedoston sisällön tyhjentämiseen sen sijaan, että käyttäisivät sisäänrakennettua estettyä tiedostonlukuominaisuutta."

Tällainen ohitus osoittaa, kuinka helposti järjestelmätason käyttöoikeudet omaava edustaja voi purkaa vakiosuojakaiteet. Kuten tietoturva-analyysissä todetaan, "Gemini ohittaa oman asetuksensa päästäkseen käsiksi ja myöhemmin suodattaakseen nämä tiedot."

Päästyään valtuustietoihin agentti koodaa varastetut tiedot URL-merkkijonoon.

Lopuksi hyökkäys sisältää tietojen lähettämisen osoitteeseenwebhook.site, julkinen pyyntöjen kirjauspalvelu. Eksfiltraatio tulee mahdolliseksi vain siksiwebhook.siteon selittämättömästi mukanaAntigravitation oletusselaimen URL-osoitteiden sallittu luettelo.Tutkijat korostavat tätä kokoonpanovirhettä:

"Antigravityn mukana toimitettu oletussallituslista sisältää kuitenkin 'webhook.site'n. Webhook.site sallii kuka tahansa luoda URL-osoitteen, jossa he voivat valvoa URL-osoitepyyntöjä."

Tällaisen toimialueen sisällyttäminen oletusarvoiseen sallittujen luetteloon mitätöi tehokkaasti verkon poistumissuojaukset, jolloin tiedot voivat poistua paikallisesta ympäristöstä ilman hälytyksiä.

Käytäntö vs. todellisuus: Googlen "tarkoitettu käyttäytyminen" -asenne

PromptArmor poikkesi näiden havaintojen osalta normaalista 90 päivän vastuullisesta ilmoitusikkunasta. Perustellakseen tätä päätöstä yritys mainitsi Googlen aiemmin luokittelemaan samankaltaiset ilmoitukset "tarkoitukselliseksi toiminnaksi" eikä tietoturvapuutteiksi.

Tutkijoiden mukaan "Google on ilmoittanut, että he ovat jo tietoisia tutkimuksemme havainnollistamista datan suodattamisen riskeistä, emmekä ryhtyneet vastuulliseen paljastamiseen."

Tietoturva-ammattilaisten ja Googlen välillä vallitsee perustavanlaatuinen erimielisyys agenttityökalujen hyväksyttävästä riskiprofiilista.

Viralliset asiakirjat tukevat PromptArmorin arviota Googlen käytännöistä. Googlen Bug Hunters -alusta ilmoittaa nimenomaisesti "Antigravity-agentilla on pääsy tiedostoihin" ja "luvan suorittaa komentoja" virheellisiksi.raporttityypit. Virallinen politiikka sanoo:

"Antigravity agentilla on pääsy tiedostoihin" […] "Antigravity agentilla on lupa suorittaa komentoja"

Tällainen "wontfix" -asenne on ristiriidassa Antigravity IDE -julkaisua ympäröivän tarinan kanssa, jossa johtajat asettivat Gemini 3 Pron hienostuneeksi päättelymoottoriksi, joka pystyy ratkaisemaan monimutkaisia ongelmia.

Muiden tutkijoiden toissijaiset havainnot vahvistavat riskit. Tietoturvatutkija "wunderwuzzi23" (Embrace The Red) tunnistettuetäkomentojen suorittamisen riskitjotka ulottuvat selainpohjaisen hyökkäysvektorin ulkopuolelle.

PromptArmor totesi myös, että haavoittuvuudet eivät rajoitu tiettyihin kokoonpanoihin. Tiimi totesi, että haavoittuvuudet eivät rajoitu tiettyihin kokoonpanoihin, ja totesi: "Löysimme kolme muuta tietojen suodattamisen haavoittuvuutta, jotka eivät perustuneet selaintyökalujen käyttöön."

Agenttidilemma: Tuottavuus vs. turvallisuus

Alan johtajat kamppailevat tasapainottaakseen kitkatonta lupausta "agentti ensin" -kehityksestä jäykkien turvallisuusrajojen tarpeeseen. Antigravitaatiossa on "Agent Decides" -oletusarvostelukäytäntö, joka poistaa ihmisen tehokkaasti useimpien toimien silmukasta.

Ongelmaa pahentaa "Terminal Command Auto Execution" -käytäntö, jonka avulla agentti voi suorittaa järjestelmäkomentoja, kutencattaicurlilman käyttäjän vahvistusta. Nämä oletusasetukset asettavat nopeuden etusijalle turvallisuuden edelle, mikä luo ympäristön, joka on kypsä hyväksikäyttöön.

Tietoturvaasiantuntijat kuvaavat tätä riskitekijöiden "tappavaksi trifectaksi". Haavoittuvuuksia esiintyy, koska agentilla on samanaikaisesti pääsy epäluotettavaan syötteeseen (verkko), yksityisiin tietoihin (koodikanta) ja ulkoiseen viestintään (internet).

Tappava trifecta-konsepti korostaa, että kun kaikki kolme ehtoa täyttyvät, tietojen suodattamisesta tulee lähes väistämätöntä ilman tiukkaa eristämistä.

Vaikka työkalut, kuten Cursor ja Windsurf, kohtaavat samanlaisia teoreettisia riskejä, Antigravitityn salliva oletussalliluettelo tekee siitä ainutlaatuisen alttiita välittömälle suodattamiselle. Muut alustat vaativat tavallisesti käyttäjän nimenomaisen hyväksynnän verkkopyynnöille uusille verkkotunnuksille.

Asiantuntijoiden ehdottamat lievennysstrategiat viittaavat siihen, että "YOLO-mode"-agentit, jotka poistavat kaikki turvallisuustarkastukset, on eristettävä palomuurissa virtuaalikoneissa (VM:t) sen sijaan, että ne toimisivat suoraan isäntäkäyttöjärjestelmässä.

Ilman tällaisia toimenpiteitä nämä havainnot voivat hidastaa itsenäisten koodaustyökalujen käyttöönottoa yrityksissä, kunnes toimittajat ottavat oletuksena käyttöön tiukan verkon ulostulosuodatuksen ja hiekkalaatikon.